社内ネットワーク構築

ルータ・スイッチ・無線APなどで、社内ネットワーク構築

中小企業様では、専任のIT管理者がいないところも多いと思います。

そこで、何かあった際などに、相談したい!という時にお困りになることもあると推察します。

そういう時は、ホリテックにご相談ください。

社内LAN配線の見直し、ネットワーク機器の設定、パソコン設定など、社内ネットワークに関することの設定、設置、保守を請け負います。

料金に関しては、お客様毎に、ご希望の構築内容に差異がありますので、事前調査(無料)した後に、お見積りをさせていただきます。

まずは、お問い合わせください。

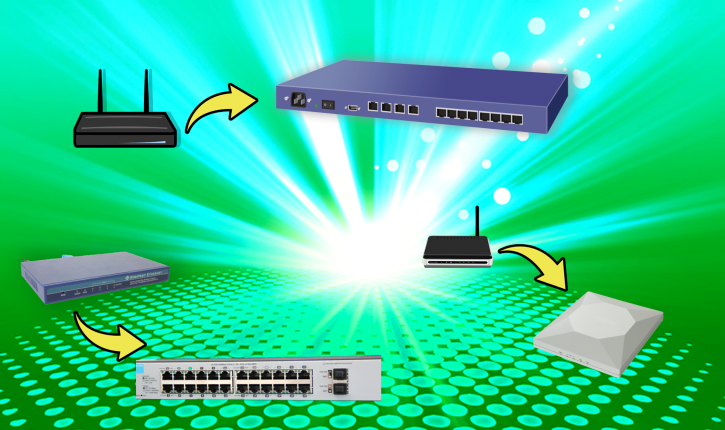

社内ネットワークの見直し 機器更改

現在、インターネットの速度や、社内ネットワークにアクセスした際の反応が鈍かったり遅いと感じていらっしゃいませんか?

御社の環境にあった機器を導入し、より良く安全な構築を致します。

ルータ、スイッチングHUB,L3スイッチ、無線アクセスポイントなどの機器の導入又は設定変更で、業務のしやすいネットワークを構築いたします。

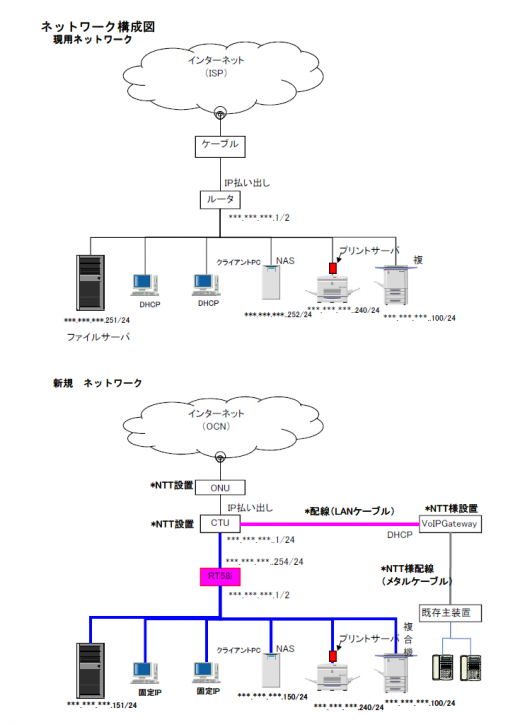

社内ネットワーク構築時の書類を作成致します

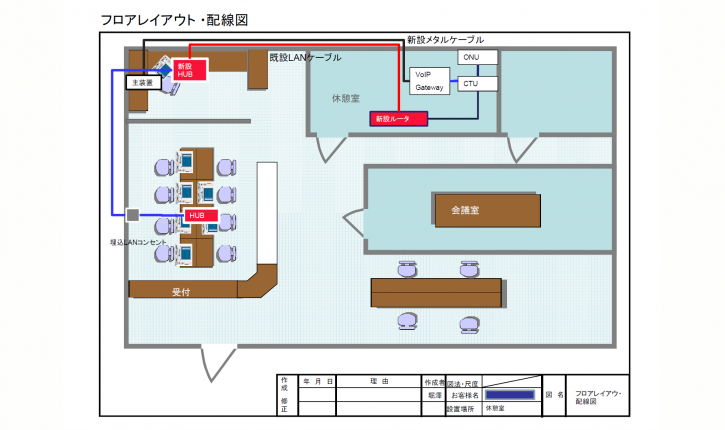

上記は、新規拠点のネットワークをYamahaの製品で構築した際のイメージ図です。

弊社では、このような書類も作成して、お客様に自分の環境も把握していただけるようにしています。

下図をクリックすると、仮想の会社ですが、作成資料例が、PDFでご覧いただきます。空欄、伏せ字の所には、設置した機器のIP、名前や、接続LANケーブル名、IPアドレスを記載します。資料は上記のイメージ図とは完全に別のものです。

LAN配線 調査

LAN配線がどうなっているかわからない為、今あるケーブルが、いるのかいらないのかわからない・・・・

現在の状況がわからない為、どこと、どこを接続すればよいかわからない・・・・

なんて事がありませんか?

弊社でLAN配線の調査をして、配線図を作成致します。

配線図例

この配線図、及びポート収容表を作成しておくことで、今後の機器の新規導入や更改がやりやすくなります

また、ケーブルの誤接続、切断も減らす事ができます。上記は、配線図の例です。

社内ネットワーク保守運用

構築が終わってそのままの社内ネットワーク環境で、情報を更新していない中小企業様も多いと思います。パソコンの情報や、ネットワークの情報は、随時変更されます。

例えば、機器が故障した際、転勤や退職で、パソコンの使用者が変った時などがあげられます。

このようにパソコンの入れ替え、新しいソフトの導入等、社内環境はどんどん変化していきます。

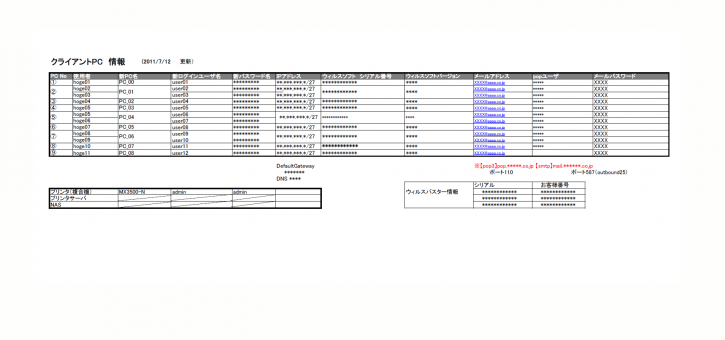

一例ですが、パソコンのみでも下記の物を把握しておきませんと、余計な手間と、お金がかかる場合があります。

- パソコン名

- OSのバージョン

- Word、Excelのバージョン

- パソコンのログインユーザ名

- パソコンのログインパスワード

- 使用メールアドレス

- メールパスワード

- ウィルスソフトの種類、更時期

これらの物は、パソコンが壊れたり、新しいソフトを購入したり、人の出入りもありますので、日々変化していきます。これらの管理は、結構手間と時間がかかります。

それと、パソコンが誰が使用しているかなどを把握していないと、情報漏洩の危険もはらみます。それ以外にも、インターネット回線の変化、ネットワーク機器の更新等も発生します。

これらの管理の煩わしさや、社内の人の稼働を減らすため、弊社にお任せいただければ、管理をしやすく整理も致します。

下図は、クライアントPCの管理表の一例です。お客様情報管理の為、表内の値は、ほとんど意味をなしていませんが、このような表を作成してお客様のIT資産、設定情報を管理いたします。画像をクリックしていただければ、大きな画像で表示されます。

無線LAN構築

今、タブレット端末や、仕事で、スマートホンを使っている企業様も多くあると思います。

社内では、無線LAN環境があると、それらのデータの共有及び、インターネットへの接続が安定致します。

しかし、無線ルータを設置したからと言って、無線LAN環境が安定するわけでありません。

ホリテックでは、無線LANの構築する前に、電波状況の確認もできますので、よりよい設置場所選定、設定を行います。

詳しくは、無線LAN構築のページをごらんください。

セキュリティ機器構築

中小企業様でインターネットの出入り口は、ルータだけを使っている企業様が多いと思います。インターネットの通信も管理する為に、UTM(Unified Threat Management「統合脅威管理」)をルータと共に設置いたします。

詳しくは、セキュリティ対策のページをご覧ください